Portail captif

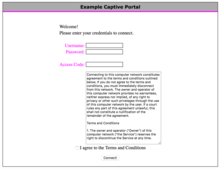

Le portail captif est une technique consistant à forcer les clients HTTP d'un réseau de consultation à afficher une page web spéciale (le plus souvent dans un but d'authentification) avant d'accéder à Internet normalement.

Au-delà de l'authentification, les portails captifs permettent d'offrir différentes classes de services et tarifications associées pour l'accès Internet. Par exemple, Wi-Fi gratuit, filaire payant, 1 heure gratuite...

Cette technique est généralement mise en œuvre pour les accès Wi-Fi mais peut aussi être utilisée pour l'accès à des réseaux filaires (ex. : hôtels, campus, etc.).

Procédés

modifierInterception de paquets

modifierCela est obtenu en interceptant tous les paquets liés aux protocoles HTTP ou HTTPS quelles que soient leurs destinations jusqu'à ce que l'utilisateur ouvre son navigateur web. En recevant les réponses d’un DNS menteur, l'utilisateur est redirigé vers une page web permettant de s'authentifier, d’effectuer un éventuel paiement, de compléter un formulaire d’informations, ou de recueillir son consentement concernant les conditions d'utilisation ou la collecte de données personnelles.

Couramment mise en œuvre[réf. nécessaire], cette technique s'apparente à une attaque de l'homme du milieu[1], puisqu’un équipement intermédiaire usurpe l'identité du site visité pour le transformer en redirection vers le portail captif. Il arrive également que le portail captif utilise de faux certificats de sécurité pour rediriger également le protocole HTTPS. Cela provoque une erreur de sécurité avec une page HTTPS simple et l'impossibilité d'être redirigé avec le protocole strict HSTS.

Il est d'ailleurs possible d'usurper le SSID du portail captif pour faire une attaque de l'homme du milieu[2].

DHCP et Router Advertisement

modifierPubliée en , la RFC 7710[3] propose de notifier au client l'existence d'un portail captif via le serveur DHCP (option 160) ou par le routeur. Le client afficherait alors le portail captif avant de lancer d'autres tâches dont les paquets risqueraient d'être détournés.

Notes et références

modifier- Stéphane Bortzmeyer, « RFC 7710: Captive-Portal Identification Using DHCP or Router Advertisements (RAs) », sur Blog Stéphane Bortzmeyer, (consulté le )

- Korben, « Wifi ouvert – Attention aux faux hotspot ! (+ une démo avec un module Arduino) », sur korben.info, (consulté le )

- (en) « Captive-Portal Identification Using DHCP or Router Advertisements (RAs) », Request for comments no 7710,

Liens externes

modifier- RFC 7710 : http://www.rfc-editor.org/rfc/rfc7710.txt

- Logiciels de portails captifs

- ALCASAR, solution libre architecturée autour de la distribution Linux Mageia et de plusieurs logiciels libres (Coovachilli, FreeRADIUS, MariaDB, Unbound, lighttpd, etc.). Licence GPLv3.

- ChilliSpot, portail captif open-source dont le développement est arrêté (dernière version (1.1.0) sortie le 24/10/2006). Licence GNU GPL.

- Coovachilli, portail captif open-source (fork de ChilliSpot). Licence GNU GPL.

- PepperSpot portail captif open-source (fork de ChilliSpot). Licence GPLv2.

- pfSense, distribution BSD incluant une fonction de portail captif. Licence BSD.

- Talweg, portail captif open-source basé sur la bibliothèque netfilter, avec de nombreux modules d'authentification.

- (en) WiFiDog, portail captif open-source dont le noyau (embarqué) est écrit en C par des membres d'Île sans fil. Il est exploité à Montréal (plus de 210 points d’accès). Licence GNU GPL.

- Zeroshell, distribution Linux incluant une fonction de portail captif.